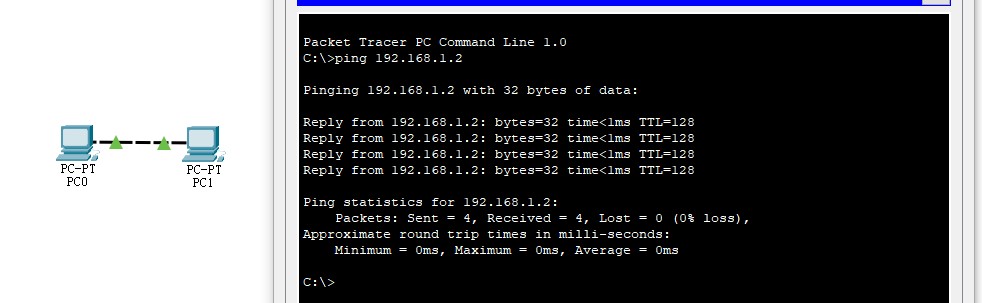

直接连接两台PC构建LAN

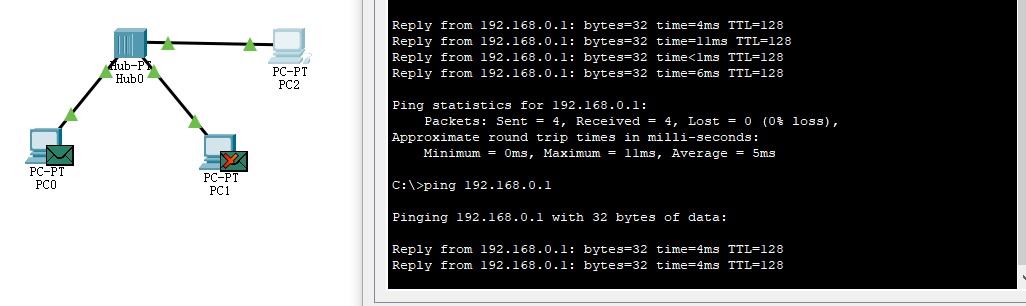

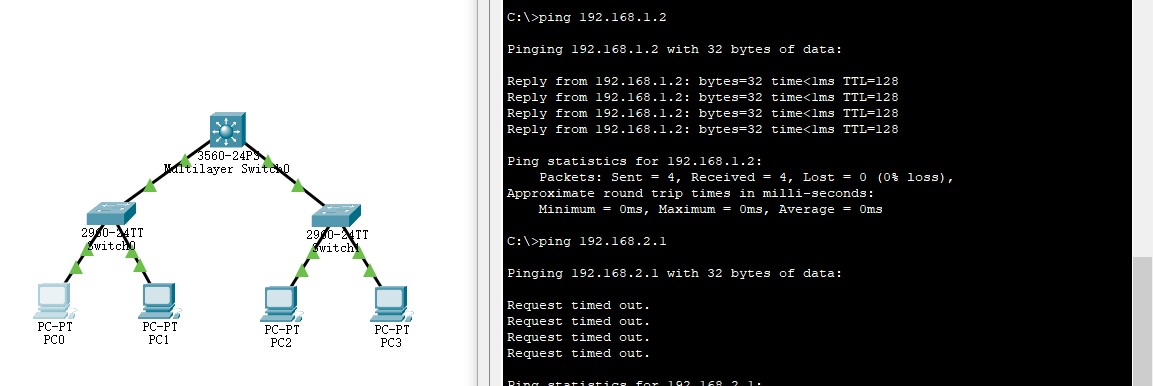

用交换机构建LAN

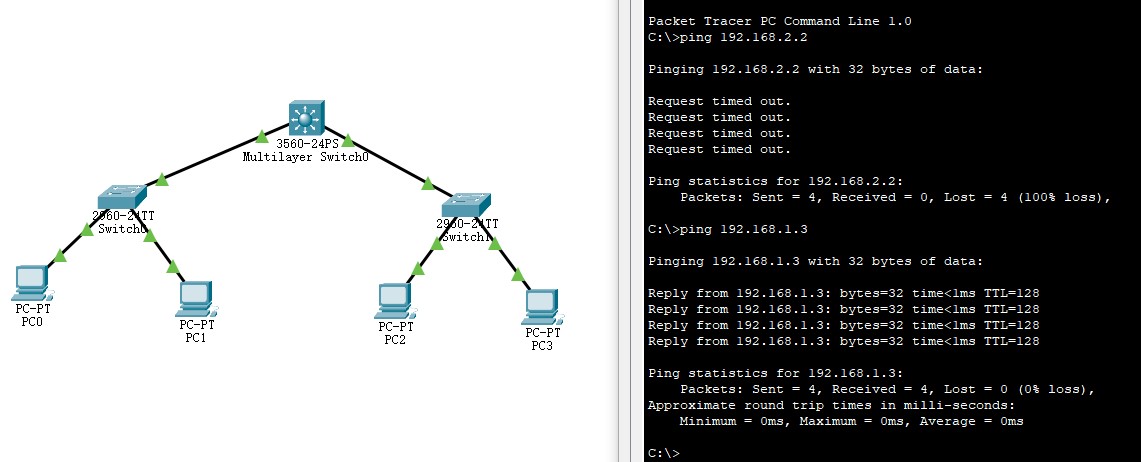

- pc0可以

ping通pc1, 无法ping通pc2、pc3 - pc3可以

ping通pc2, 无法ping通pc1、pc2 - 掩码改为255.255.0.0便可以

ping通,因为经过掩码运算,此时4台PC处于同一子网192.168.0.0下 - 二层交换机需要配置网关, 使得两个不同网络之间可以建立连接

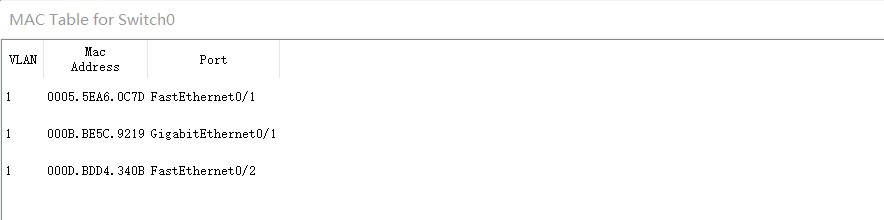

集线器与交换机的区别在于,集线器每次都通过广播进行传输,而交换机会维护一个MAC表, 由模拟可验证,hub在第二次ping时仍在广播。

交换机接口地址列表

最初MAC表为空,收到帧时会广播出去。当收到帧时会将源MAC与接收端口做映射记录在MAC表项中。

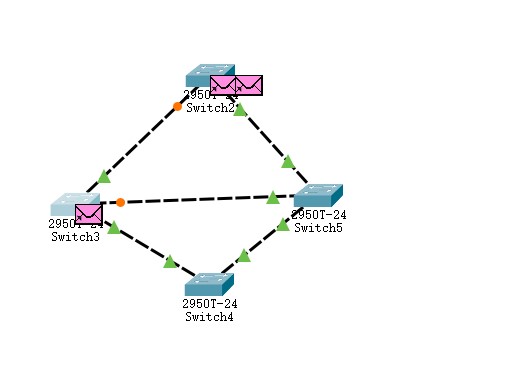

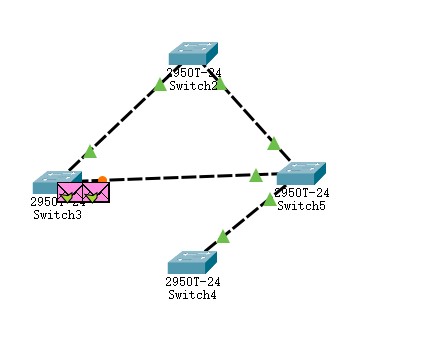

生成树协议(Spanning Tree Protocol)

如图所示,交换机使用生成树协议使造成环路的两条连接逻辑断开,当减去一条连接时,生成树会自动变化,直到有一条通路。

|

|

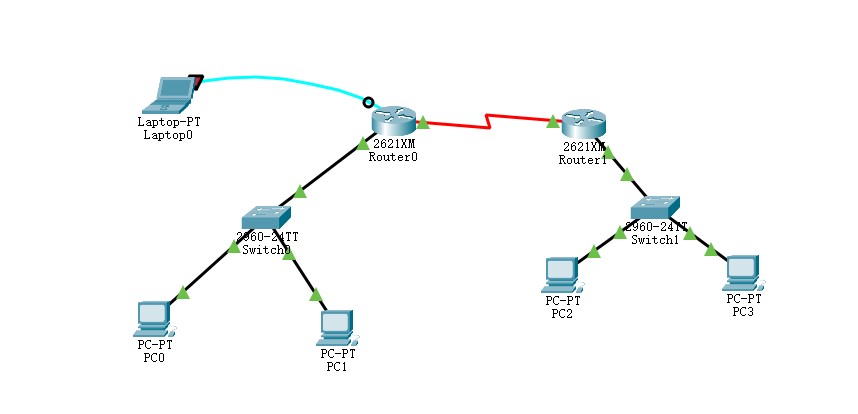

路由器初步配置

由于双绞线的最长传输距离为100m, 因而交通大学与重庆大学之间不通过双绞线连接。 配置步骤,关闭路由器、添加WIC-1T,重启通过cli配置。

此时无法跨子网通信式由于路由器还没有转发配置。

静态路由

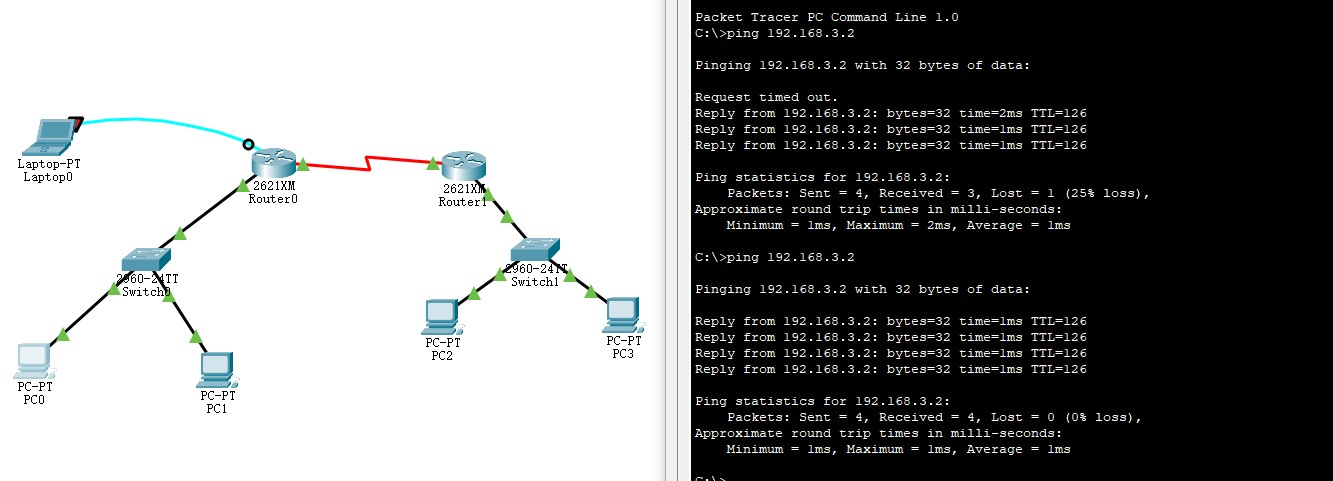

配置静态路由后,路由可以进行转发,如下图所示跨子网通信成功。

Router(config)#ip route 0.0.0.0 0.0.0.0 ... // 缺省全部转发给 *.*.*.* 这个IP

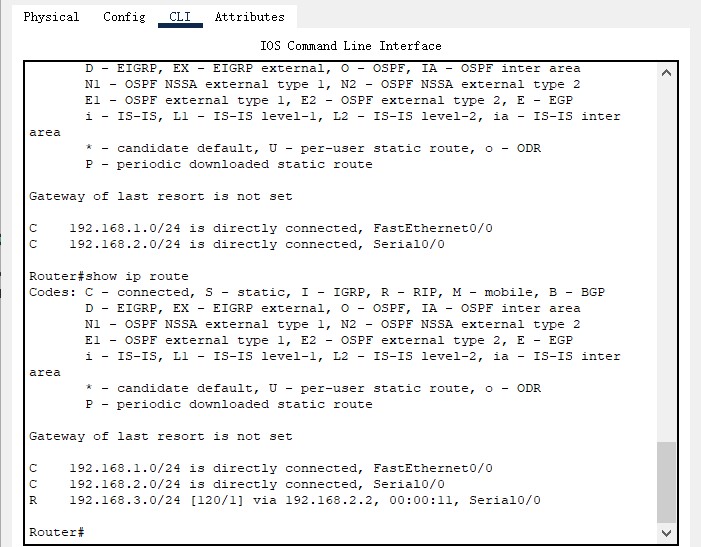

动态路由RIP

全局配置模式下清除静态路由no ip route 192.168.3.0 255.255.255.0 192.168.2.2

show ip route可以查看到标记为R的RIP路由

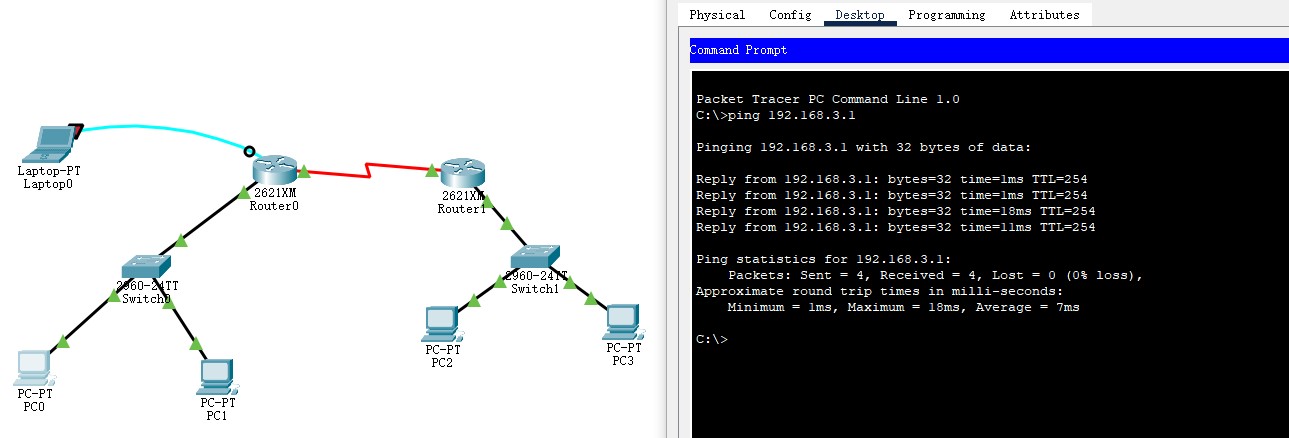

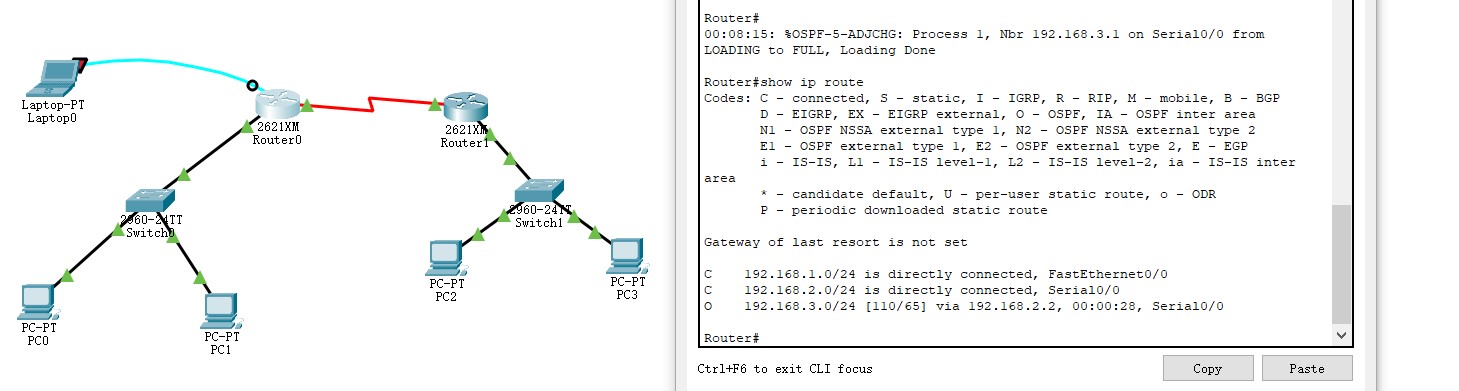

动态路由OSPF

在全局配置模式下使用no router rip清除rip路由

可以在特权模式下使用 debug ip ospf events 开启 OSPF 诊断

配置成功后可以看到标记为O的路径,并且ping PC3成功

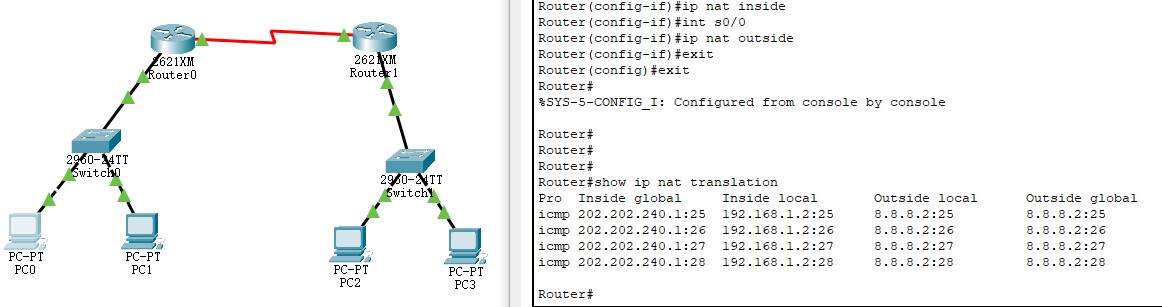

基于端口的网络地址翻译 PAT

NAT 的实现方式一般有三种:

- 静态转换: Static NAT

- 动态转换: Dynamic NAT

- 端口多路复用: OverLoad

端口多路复用使用最多也最灵活。OverLoad 是指不仅改变发向 Internet 数据包的源 IP 地址,同时还改变其源端口,即进行了端口地址转换(PAT,Port Address Translation)。

采用端口多路复用方式,内部网络的所有主机均可共享一个合法外部 IP 地址实现对 Internet 的访问,从而可以最大限度地节约IP地址资源。 同时,又可隐藏网络内部的所有主机,有效避免来自 Internet 的攻击。因此,目前网络中应用最多的就是端口多路复用方式。

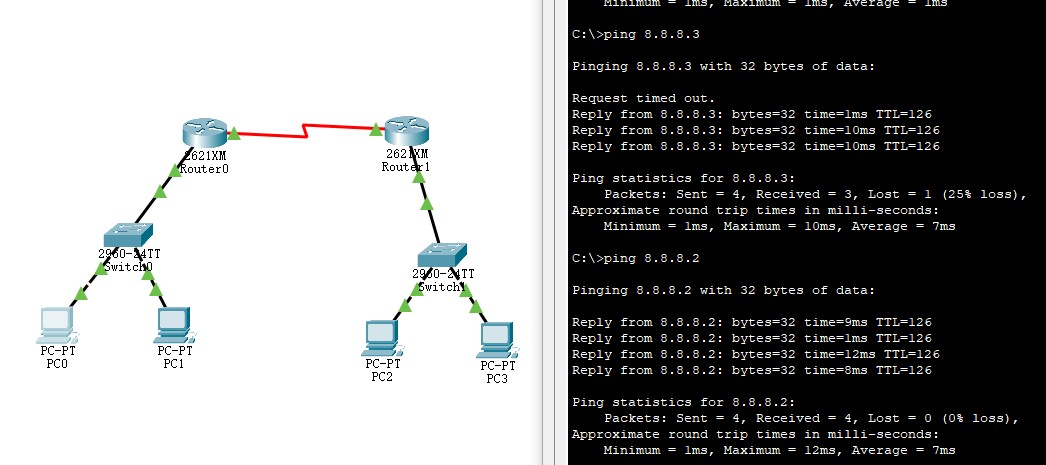

步骤1:重复OSPF动态路由配置,如图所示,此时可以 ping 通 8.8.8.2 、8.8.8.3

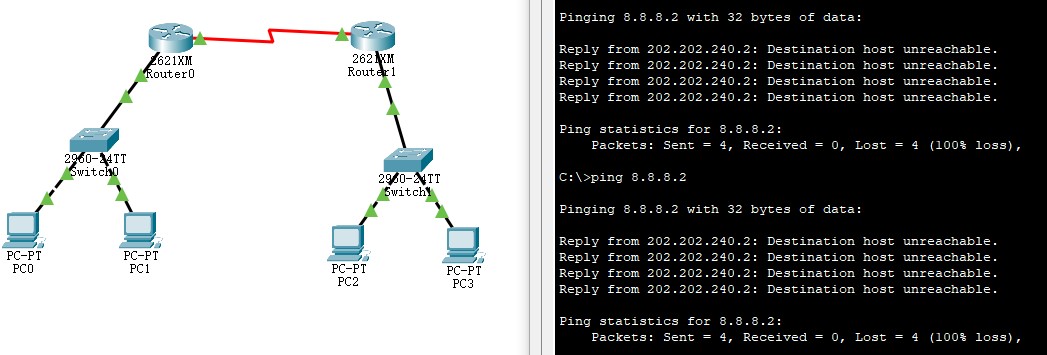

步骤2:在router1上实施访问控制ACL,丢弃192.168.1.0/24的网络包,此时再ping会得到 Destination host unreachable信息

Router>en // 从普通模式进入特权模式

Router#conf t // 进入全局配置模式

Router(config)#access-list 1 deny 192.168.1.0 0.0.0.255 // 创建 ACL 1,丢弃/不转发来自 192.168.1.0/24 网络的所有包

Router(config)#access-list 1 permit any // 添加 ACL 1 的规则,转发其它所有网络的包

Router(config)#int s0/0 // 配置广域网口

Router(config-if)#ip access-group 1 in // 在广域网口上对进来的包实施 ACL 1 中的规则,实际就是广域网口如果收到来自 192.168.1.0/24 IP的包即丢弃

步骤三:PAT配置,使用show ip nat translations 查看地址翻译过程

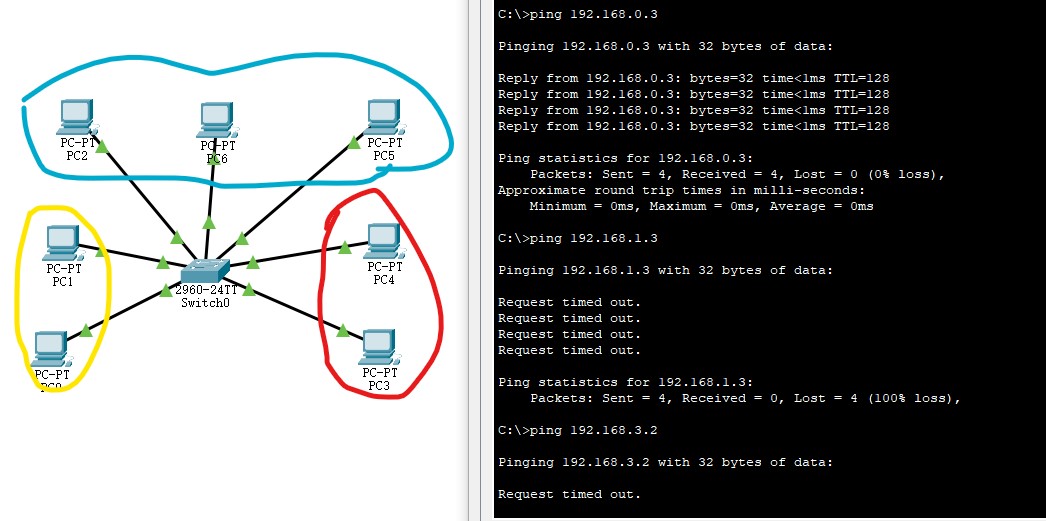

虚拟局域网VLAN

利用持有VLAN功能的交换机来划分VLAN

下面我们就该交换机的 24 个 100M 接口分为 3 个部分,划分到 3 个不同的 VLAN 中,id 号分别设为 10、20、30,且设置别名(computer、communication、electronic)以利于区分和管理。

Switch>en

Switch#conf t

Switch(config)#vlan 10 // 创建 id 为 10 的 VLAN(缺省的,交换机所有接口都属于VLAN 1,不能使用)

Switch(config-vlan)#name computer // 设置 VLAN 的别名

Switch(config-vlan)#exit

Switch(config)#int vlan 10 // 该 VLAN 为一个子网,设置其 IP,作为该子网网关

Switch(config-if)#ip address 192.168.0.1 255.255.255.0

Switch(config-if)#exit

Switch(config)#vlan 20 // 创建 id 为 20 的 VLAN

Switch(config-vlan)#name communication //设置别名

Switch(config-vlan)#exit

Switch(config)#int vlan 20

Switch(config-if)#ip addr 192.168.1.1 255.255.255.0

Switch(config-if)#exit

Switch(config)#vlan 30 // 创建 id 为 20 的 VLAN

Switch(config-vlan)#name electronic // 设置别名

Switch(config-vlan)#exit

Switch(config)#int vlan 30

Switch(config-if)#ip add 192.168.2.1 255.255.255.0

Switch(config-if)#exit

Switch(config)#int range f0/1-8 // 成组配置接口(1-8)

Switch(config-if-range)#switchport mode access // 设置为存取模式

Switch(config-if-range)#switchport access vlan 10 // 划归到 VLAN 10 中

Switch(config-if-range)#exit

Switch(config)#int range f0/9-16

Switch(config-if-range)#switchport mode access

Switch(config-if-range)#switchport access vlan 20

Switch(config-if-range)#exit

Switch(config)#int range f0/17-24

Switch(config-if-range)#switchport mode access

Switch(config-if-range)#switchport access vlan 30

Switch(config-if-range)#^Z

Switch#show vlan // 查看 VLAN 的划分情况

此时可以发现只有在相同VLAN下的PC可以相互ping通。

思考🤔: 分析一下当前为何不同 VLAN 中的 PC 不能通信?网关在此起什么作用?我们的网关又在何处?如何发起广播测试?

如图所示,通过VLAN分割交换机广播域,限制广播帧转发。 此时网关可以实现vlan间的互通,是虚拟的?

VTP

VTP(VLAN Trunk Protocol)即 VLAN 中继协议。VTP 通过 ISL 帧或 Cisco 私有 DTP 帧(可查阅相关资料了解)保持 VLAN 配置统一性,也被称为虚拟局域网干道协议,它是思科私有协议。 VTP 统一管理、增加、删除、调整VLAN,自动地将信息向网络中其它的交换机广播。

3560 VTP Server 配置:

Switch>en

Switch#conf t

Switch(config)#hostname 3560 // 更改交换机名称(可选)

3560(config)#vtp domain cqjtu // 设置 VTP 域名称为 cqjtu

3560(config)#vtp mode server // 设置其为 VTP 服务器模式

3560(config)#vlan 2 // 新建VLAN 2

3560(config-vlan)#name computer // 设置 VLAN 2 的别名(可选)

3560(config-vlan)#exit

3560(config)#vlan 3 // 再建 VLAN 3

3560(config-vlan)#name communication //设置 VLAN 2 的别名(可选)

3560(config-vlan)#exit

3560(config)#int vlan 2 // 配置接口 VLAN 2,它将是该子网(左边)的网关

3560(config-if)#ip address 192.168.1.1 255.255.255.0

3560(config-if)#exit

3560(config)#int vlan 3 // 配置接口 VLAN 3,它将是该子网(右边)的网关

3560(config-if)#ip address 192.168.2.1 255.255.255.0

我们将在左边交换机 2960A 上进行如下工作(右侧2960B同理配置):

- 加入名为 cqjtu 的 VTP 域

- 配置与核心交换机 3560 连接的千兆接口 g0/1 为 trunk 模式

- 将接口 f0/1 划分到 VLAN 2 中

- 将接口 f0/2 划分到 VLAN 3 中 2960A(左边) VTP Client 配置:

Switch>en

Switch#conf t

Switch(config)#hostname 2960A // 更改交换机名称(可选)

2960A(config)#vtp domain cqjtu // 加入名为 cqjtu 的 VTP 域

2960A(config)#vtp mode client // 设置模式为 VTP 客户

2960A(config)#int g0/1 // 配置与核心交换机 3560 连接的 g0/1 千兆接口

2960A(config-if)#switchport mode trunk // 设置该接口为中继(trunk)模式

2960A(config-if)#switchport trunk allowed vlan all // 允许为所有的 VLAN 中继

2960A(config-if)#exit

2960A(config)#int f0/1 // 配置接口 1

2960A(config-if)#switchport mode access // 设置该接口为正常访问模式

2960A(config-if)#switchport access vlan 2 // 将接口划分到 VLAN 2

2960A(config-if)#exit

2960A(config)#int f0/2 // 配置接口 2

2960A(config-if)#switchport mode access // 设置该接口为正常访问模式

2960A(config-if)#switchport access vlan 3 // 将接口划分到 VLAN 3

可以通过show vtp status命令查看VTP状态, show vlan查看vlan状态

使用PC0

pingPC1失败,pingPC2成功,即使同一交换机下,处于不同VLAN的机器也无法ping通。

PC0、PC1的以太网接口已经被划分到了不同VLAN下。

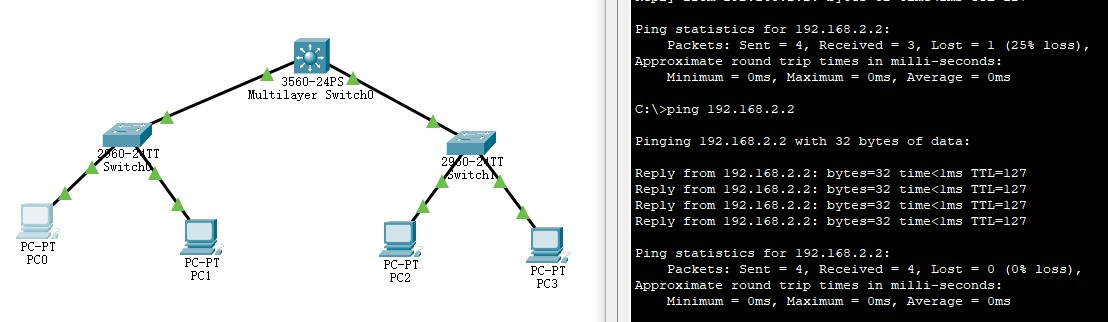

VLAN间通信

VTP 只是给我们划分和管理 VLAN 提供了方便,由上面的测试得知,目前我们仍然不能在 VLAN 间通信。

因为默认的,VLAN 间是不允许进行通信,此时我们需要所谓的独臂路由器在 VLAN 间为其进行转发!

我们使用的核心交换机 3560 是个 3 层交换机,可工作在网络层,也称路由交换机,即具有路由功能,能进行这种转发操作。

此时再跨VLAN由PC0 ping PC1成功

独臂路由存在性能瓶颈,实际应用中使用三层交换机(1次路由多次交换)。

在广域网中,当然跑的都是3层数据包(被路由的),而路由需要确定每次源到目的的最优路径,每次都要重新进行选择,而如果使用3层交换机,就可以第一次进行源到目的的路由,3层交换机会将此数据转到2层,那么下次无论是目的到源,还是源到目的都是进行快速交换.

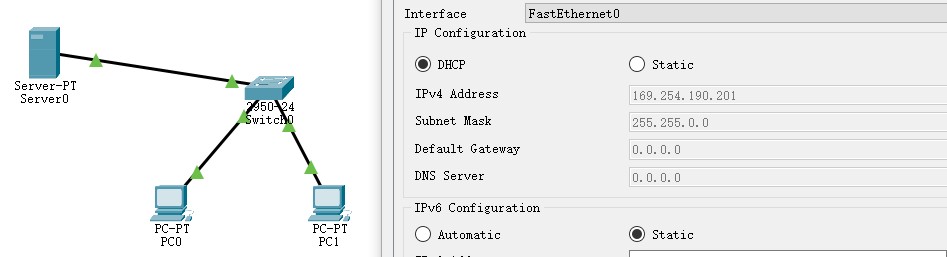

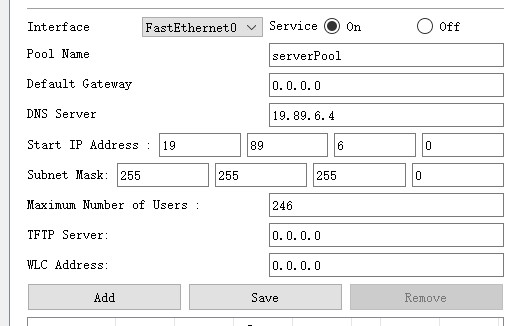

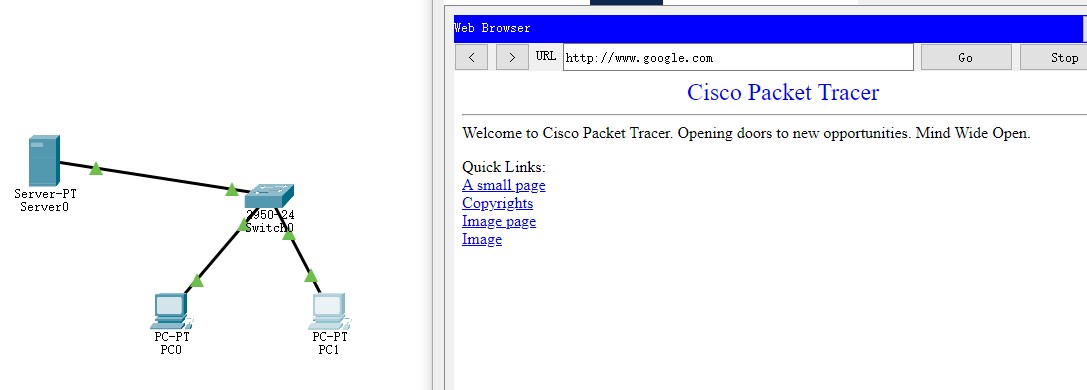

DHCP、DNS及Web服务器简单配置

服务器 Server 同时作为 DHCP、DNS 以及 Web 服务器,各客户机无需配置,将自动获取网络配置。

设置服务器Server-PT的静态 IP 地址为 19.89.6.4/24,然后选择 Service 进行如下相关配置:

| 机器名 | 配置项 | 说明 |

|---|---|---|

| Server | HTTP | ON |

| Sever | DNS | 19.89.6.4:www.google.com、www.baidu.com |

| Server | DHCP | 地址池开始地址:19.89.6.10/24,并返回DNS地址 |

| PC | 网络配置 | 自动获取 |

注意在配置DHCP时也要配置其默认DNS服务器。在浏览器中访问

注意在配置DHCP时也要配置其默认DNS服务器。在浏览器中访问 www.baidu.com / www.google.com 都会被DNS服务器解析到19.89.6.4

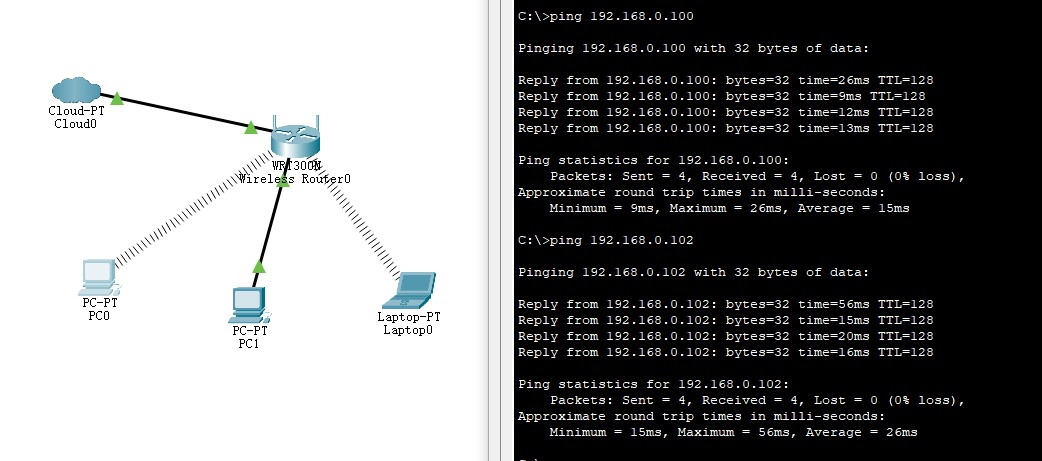

WLAN初步配置

通过构建如下拓扑的一个家庭 WLAN 来练习一下其相关的配置:

笔记本及台式机默认只有有线网卡,请先关机,在关机状态下删除有线网卡,添加无线网卡,然后再开机。配置成功后,PC0

pingPC1、 Laptop0成功。

实验总结

通过本次三个实验,学习了有关网络的基本命令行工具、Wireshark基本使用以及CPT模拟网络设备,实践结合理论。